目次

そもそもサイバー攻撃とは

「サイバー攻撃」とは、インターネットなどのネットワークを通じてサーバやシステム、クラウド環境等に損害を与える行為を意味します。ウイルスへの感染や情報漏えいを引き起こし、攻撃対象となっている組織に多大な損害を与えるだけでなく、そこから波及的に関係者へ被害が広がることもあります。

また、手法が多種多様、日々進化している点もサイバー攻撃の難点です。詐欺サイトへ誘い込んで個人情報を盗み取るなどよくあるフィッシング詐欺のほか、とても高度に作りこまれた攻撃プログラムなどもあり、完全に防ぐことが困難になりつつあります。

病院・医療機関のサイバー攻撃被害が増加している

企業などの組織がターゲットとなる場合、「ランサムウェア」と呼ばれる攻撃を受けることが多いです。勝手にデータを暗号化してしまい「データを元に戻してほしければ、〇〇万円を支払え」などと金銭を要求するタイプのサイバー攻撃です(詳しくは後述)。

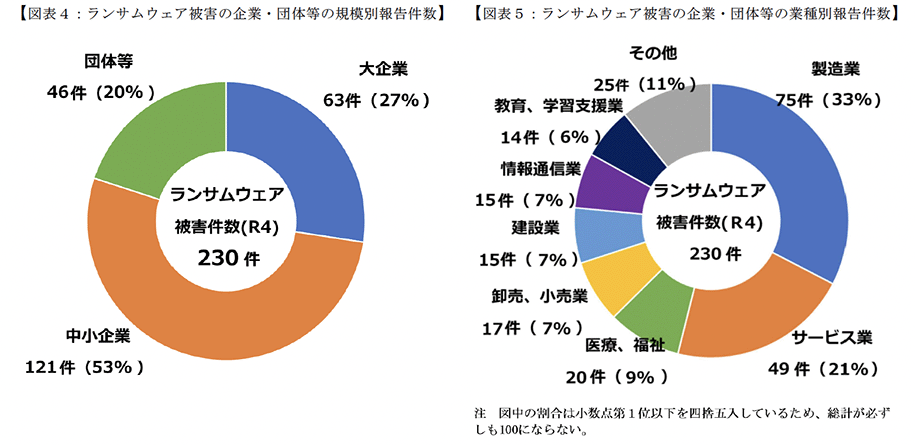

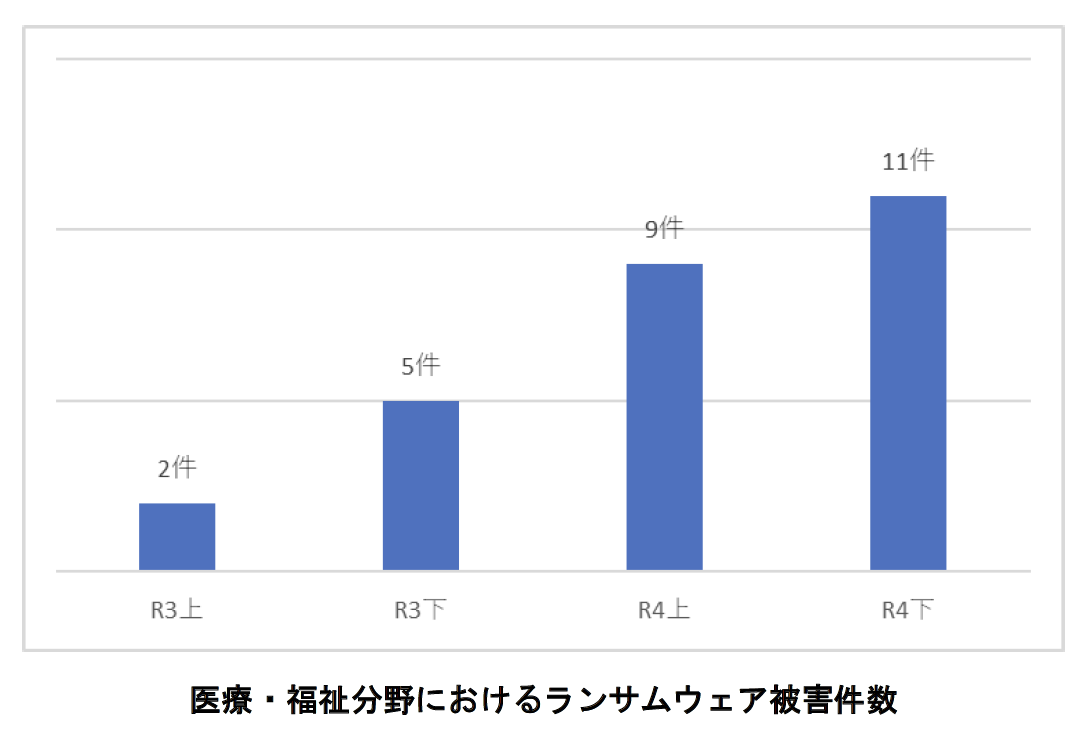

警察庁が公開している資料によると、組織を対象としたランサムウェアの被害報告は2022年だけで230件あります。2020年以降年々大きく増加しており、攻撃対象は組織の規模や業種もあまり関係ありません。医療や福祉分野でも被害は発生していて、下図の通り全業種のうち9%を占めています。

出典:令和4年におけるサイバー空間をめぐる脅威の情勢等について(警察庁)(PDF)

(https://www.npa.go.jp/publications/statistics/cybersecurity/data/R04_cyber_jousei.pdf)

なお、医療機関では2022年だけで20件のランサムウェア被害報告がなされており、増加傾向にあることもわかっています。

出典:サイバー事案の被害の潜在化防止に向けた検討会報告書2023(警察庁サイバー警察局)(PDF)

(https://www.npa.go.jp/bureau/cyber/pdf/20230406_2.pdf)

どの業種においても、サイバー攻撃の被害を受けることで事業がストップしてしまい大きな損失が出てしまうリスクを秘めています。

ただ、医療機関がサイバー攻撃を受けてしまうと、患者に対して必要な措置が円滑に取れなくなるなど人命に関わる被害が発生してしまいます。その意味で医療や福祉分野は社会インフラの中でも特に重要な存在といえますので、この機能が低下してしまうと国民生活に大きな悪影響が生じてしまいます。

病院・医療機関がサイバー攻撃に狙われやすい理由

近年、病院や医療機関はサイバー攻撃の標的になりやすくなっていますが、これはなぜなのでしょうか。理由としては以下の4点を挙げることができます。

個人情報や医療情報など価値の高いデータがあるため

病院や医療機関では、患者の氏名・住所・生年月日・電話番号のほか、病歴や検査結果、治療内容、その他健康保険証番号やクレジットカード番号などの重要な情報も多く取り扱っています。

多種多様な個人情報が入手できるとその分悪用の幅も広がりますし、攻撃者目線でいうと「取引で高値のつく情報が得られるから」「他の組織に対する攻撃では入手が難しい情報が手に入るから」という理由で、医療機関を標的にしていると考えられます。

医療システムがインターネットに接続されているため

近年、医療分野でも業務システムが導入される例は増えています。これらシステムは、患者側にとっても医療機関側にとっても有益な存在であり、業務効率の向上や人的ミスの削減などに大きく寄与しています。

しかしながら、業務システムの活用の幅が広がるとその分インターネットを通じ外部との接続経路や時間も増えることとなり、攻撃を受ける機会も増えてしまいます。

サイバー攻撃を仕掛ける人物としても侵入経路が増え始めている医療分野は狙い目であるといえ、実際にランサムウェアなどの標的とされています。

セキュリティ対策が十分に取れていないため

医療機関で「業務システムを導入して業務効率を上げよう」という流れは進んでいますが、これに対して「セキュリティ対策も万全にしていこう」という機運は十分に高まっていません。

医療業界が多忙であることも関係していますが、セキュリティに対する意識が低く、組織内部にIT人材が配置されていないケースがほとんどです。そのため十分な対策を取ることができず、脆弱性を狙われてしまいやすいのです。

資金力があるため

昨今特に注視されているランサムウェアは、攻撃者が身代金を要求します。この攻撃を成功させるには、ターゲットが①金銭を支払ってでも復旧させたいシステムや情報を持っていることと、②要求した身代金を支払えるだけの資金力を持っていることが必要です。

上述の通り医療機関には患者に関する重要な情報が保存されていますし、医療システムが止まってしまうと人命にも関わります(①)。そのうえ十分な資金を持っているケースも多い(②)ことから、攻撃が仕掛けられやすいと考えられます。

病院・医療機関で起きるサイバー攻撃の手口

病院など、医療機関で受けやすいサイバー攻撃の代表例は次の3つです。

| ランサムウェア | データを暗号化し、復号と引き換えに身代金を要求する攻撃。 |

|---|---|

| サプライチェーン攻撃 | サプライチェーン上の脆弱性を悪用して、標的企業に侵入する攻撃。 |

| 標的型攻撃メール | 特定の組織や個人を標的に巧妙な偽装メールを送信する攻撃。 |

セキュリティ対策を取るためにも、まずは攻撃の内容を理解しておくことが大事です。

ランサムウェア

「ランサムウェア」はコンピュータウイルスの1種です。感染後、端末に保存されているデータを暗号化して使用できなくしたうえ、データの復号と引き換えに金銭を要求する不正なプログラムです。

単にデータを盗んだり破壊したりするだけでなく、ターゲットの持つ重要なデータを人質のようにして金銭を要求する点に特徴を持ちます。

メールに添付されたファイルからの感染、Webからファイルをダウンロードすることによる感染、USBメモリを接続したときに起こる感染など経路はさまざまです。医療機関に限ったデータではありませんが、警察庁によると次の経路からの感染が多いと示されています。

《 ランサムウェアの感染経路 》

- VPN機器からの侵入(62%)

※VPNとは、仮想のプライベートネットワークのこと。 - リモートデスクトップからの侵入(19%)

※リモートデスクトップとは、インターネット経由で別のコンピュータの画面を操作する技術のこと。 - 不要メールやその添付ファイル(9%)

出典:令和4年におけるサイバー空間をめぐる脅威の情勢等について(警察庁)(PDF)

(https://www.npa.go.jp/publications/statistics/cybersecurity/data/R04_cyber_jousei.pdf)

また、データを暗号化して使えなくするだけでなく、さらに「お金を支払わない場合、このデータを公開する」などと二重の恐喝をしてくるケースも多いです。この要求には原則として応えるべきではないのですが、自力で復旧するにも、1週間から、さらには1ヵ月以上かかることが多く、さらに復旧のための費用が1,000万円を超えるケースも珍しくありません。

《 調査や復旧にかかる費用 》

- 100万円未満(24%)

- 500万円未満(16%)

- 1,000万円未満(14%)

- 5,000万円未満(33%)

- 5,000万円以上(13%)

出典:令和4年におけるサイバー空間をめぐる脅威の情勢等について(警察庁)(PDF)

(https://www.npa.go.jp/publications/statistics/cybersecurity/data/R04_cyber_jousei.pdf)

ランサムウェアに関してはこちらのページでも解説をしておりますので、詳しく知りたい方はこちらにも目を通していただければと思います。

▽参考記事

ランサムウェアによる医療機関へのサイバー攻撃

サプライチェーン攻撃

「サプライチェーン攻撃」は、ターゲットを直接攻撃するのではなく、相対的にセキュリティ対策が遅れている取引先企業などを介して、間接的に攻撃を仕掛けるサイバー攻撃のことです。

ターゲット自体のセキュリティ対策が万全でも、その組織とつながっている企業に脆弱性があると侵入を許してしまうことがあるのです。そこでサプライチェーン攻撃はセキュリティ水準の高い大企業などを狙うときに実行されることが多いです。

IPA(情報処理推進機構)により公開されているデータでも、2023年においてはランサムウェアに次いで大きな脅威であったとランク付けされています。

出典:情報セキュリティ10大脅威 2023(独立行政法人情報処理推進機構)

(https://www.ipa.go.jp/security/10threats/10threats2023.html)

医療機関としても無視できる問題ではなく、取引先などを経由して攻撃されることがあると知り、対策を取っていかないといけません。技術的な対策もそうですが、契約締結時に責任範囲なども定めておくことが望ましいでしょう。

標的型攻撃メール

「標的型攻撃メール」とは、特定の組織(企業)や個人に危害を加えることを目的とした標的型攻撃の1種です。標的型攻撃メールに添付ファイルを開封したり、リンクをクリックしたりすることでウイルスに感染し、個人情報や企業の機密情報などが漏えいしてしまいます。よく個人の方が受ける迷惑メールは無差別に送信されるものが多いですが、標的型攻撃では狙いを定めた攻撃であることから、より巧妙にメールが作られる傾向にあります。

IPAにより公開されているデータでは、2023年においてランサムウェア、サプライチェーン攻撃に次ぐ脅威であったとランク付けされています。

そのためこちらも注意してセキュリティ対策を講ずる必要があるでしょう。

ただ、一般的な迷惑メールは少しでも注意すれば異常に気付くことができますが、本当に取引のある企業や個人を装ってメールが送られてくることで、警戒することなく添付ファイルを開いてしまうケースも多いです。

出典:令和4年におけるサイバー空間をめぐる脅威の情勢等について(警察庁)(PDF)

(https://www.npa.go.jp/publications/statistics/cybersecurity/data/R04_cyber_jousei.pdf)

サイバー攻撃による病院・医療機関への被害

医療機関がサイバー攻撃を受けることで、個人情報の漏えいや業務停止、金銭的な損失などの被害が生じることがあります。この被害について具体例を挙げて紹介します。

個人情報や機密情報の漏えいリスク

医療機関がサイバー攻撃を受けると、個人情報や機密情報の漏えいリスクが生じます。

医療記録、患者の健康状態の記録、多種多様な機密情報が医療機関で管理されており、攻撃を許してしまうとこれら重要な情報を攻撃者に盗まれることがあります。

その後サイバー攻撃を仕掛けた人物は個人情報等の売買を行い、さらに漏えいの範囲が広がってしまいます。

具体例

個人情報の漏えいにより起こる問題の具体例として、次の事柄が挙げられます。

- 患者のプライバシーが侵害される

- 診療履歴や健康状態が第三者に知られてしまうという精神的な苦痛を受ける

- クレジットカード情報や口座情報が不正に利用される

- 医療技術や研究成果に関わる機密情報が漏えいするとイノベーション能力や競争力の面で損失を被る

システムダウンによる業務の停止

医療機関がサイバー攻撃を受けることで、業務システムがダウンしてしまうことがあります。突然システムダウンが発生してしまうと対処に時間がかかるため、その間業務も停止してしまう危険性があります。

システムダウンが一時的なものであればまだしも、その後長期的に機能しなくなったり保管されていたデータが消失してしまったりする可能性もあります。

具体例

システムダウンによって引き起こされる問題の具体例として、次の事柄が挙げられます。

- 予約や診療情報のアクセス不能

医療機関の予約システムや診療情報管理システムへのアクセスができなくなり、患者は予定された診察や治療を受けることができなくなる。 - 医療機器の制御不能

医療機器の操作やモニタリングをシステム管理している場合、攻撃者が乗っ取ることで医療機器の正常な動作が妨げられてしまう。 - 電子カルテや処方箋の利用不能

電子カルテや処方箋システムへのアクセスができなくなり、スタッフが患者の健康情報や処方箋情報を閲覧できなくなる。 - 医療情報の消失

患者の医療記録や診療履歴、臨床試験データなどが消失してしまい、患者の治療計画や健康管理に支障をきたすおそれがある。

金銭的な損失

医療機関がサイバー攻撃を受けたとき、ランサムウェアのように直接金銭的な被害を受けることもあります。ほかにもさまざまな要因で金銭面での損失が生じることがあり、その後の経営に悪影響がおよぶおそれもあります。

具体例

サイバー攻撃が原因で医療機関が金銭的なダメージを負うパターンは、次の通りいくつか考えられます。

- 身代金の支払い

ランサムウェア攻撃の標的になり、身代金要求に応えた場合の被害。 - システムの復旧コスト

攻撃後のシステム復旧やデータ復旧のためにかかるコスト。 - 患者等への損害賠償

患者や取引先の情報が漏えいしたとき、医療機関側に管理上の過失などが認められると損害賠償請求を受けることがある。 - 法令上のペナルティ

最低限の管理体制も整備できていかった場合など、個人情報保護法違反などに該当すると、ペナルティとして金銭の支払いが必要になることもある。 - 業務停止に伴う収入減

システムダウンなどにより業務を停止することになれば、その間正常に業務ができていた場合に比べて収入が減ってしまう。 - 信用を失うことによる将来的な収入減

重大な情報が漏えいしてしまったという事実が世間に知られることで信用を失うリスクがある。その結果、患者が離れてしまい、収入が減少してしまうことがある。

病院・医療機関へのサイバー攻撃の被害事例

日本全国、世界中でも多くの医療機関がサイバー攻撃の標的にされています。以下で紹介する過去の事例をチェックし、危機感を持ってセキュリティ対策に取り組むようにしましょう。

電子カルテシステムが利用できなくなった

2021年10月に、ランサムウェア攻撃により徳島県の半田病院にて電子カルテが一時的に利用できなくなったという事例が発生しました。海外のハッカー集団により、病院が導入していたVPNの脆弱性が突かれてランサムウェア攻撃を受けてしまったのです。

その結果、同病院では約2ヵ月におよぶ業務停止に追い込まれてしまうという大きな被害を受けています。

2018年10月にも同様のサイバー攻撃が発生した事例があります。奈良県の宇陀市立病院がランサムウェア攻撃を受け、電子カルテシステムが使用できなくなってしまったのです。

電子カルテシステムはその2日後には復旧したものの、1,000名を超える患者の医療情報が参照できない状態は翌年3月まで続いてしまいました。

医療機器の動作にまで悪影響が出た

ランサムウェアのように外部から侵入されてウイルスに感染してしまうこともあれば、内部からウイルスに感染するケースもあります。

金沢大学付属病院では過去にUSBメモリ経由でウイルスの侵入を許した事例があり、このとき医療機器にまで感染が広がってしまい動作が不安定になったりレスポンスが遅くなったりする異常が確認されています。

また、福島県立医科大学付属病院でもランサムウェア攻撃を受け、放射線撮影装置に不具合が生じた事例があります。その結果、放射線画像を再撮影しないといけなくなった事案が2件あったと公表されています。

海外でも多くの被害事例がある

海外の医療機関でも、次のように多くの被害事例があります。

| OSSの脆弱性を悪用した事例 | 2014年、ハッカーがOSS(Open Source Software)の脆弱性を突いて、VPNにログイン。その後データベース上の患者情報にアクセスをした。このサイバー攻撃により約450万人もの患者の個人データ(氏名・住所・生年月日・電話番号・社会保障番号など)が流出した。 |

|---|---|

| ランサムウェアで医療情報にアクセス不可となった事例 | 2016年、南カリフォルニアの病院がランサムウェア攻撃を受けた。 その結果、患者の個人情報のほかレントゲン写真やCTスキャンデータ、検査結果などが保管されているデータベースにアクセスできなくなり、多くの患者が治療を受けられなくなった。 |

| ランサムウェアでITシステムが一時停止した事例 | 2021年、オーストラリアの医療機関がランサムウェア攻撃を受け、ITシステムが一時停止することになった。 インシデントが確認された時点ですべてのITシステムをシャットダウンしたことで、予定通りの医療行為ができなくなり、緊急性の低い手術が延期されるなどの影響が出た。 |

| ランサムウェアで通信回線が使えなくなった事例 | 2021年、ニュージーランドの医療機関がランサムウェアの被害を受け、通信回線が使えなくなってしまった。 X線写真の電送ができないなどの問題が生じたが身代金の要求には応えず、その後システム復旧の作業を始めたもののデータ復旧には長い時間を要した。 |

サイバー攻撃において、ハッカーとの物理的な距離は関係がありません。そのため海外にいるハッカーが日本の病院に対して攻撃を仕掛けてくる可能性も十分あります。

病院・医療機関が行うべきセキュリティ対策

インターネットへの接続を避けるのは現代において困難ですし、ITシステムやクラウドサービスを一切使用しないのは業務効率が大幅に落ちるなどマイナス面が大きいです。そこで以下に紹介するセキュリティ対策を講じて、サイバー攻撃に備えましょう。

セキュリティインシデントへの対応計画の策定

サイバー攻撃などのセキュリティインシデント(脅威となる事象のこと)が発生した場合に備えて計画を立てておきましょう。

サイバー攻撃が確認されたときの初動、データが消失してしまった場合の措置や復旧までの流れ、院内外との連絡手順などを具体的に考えておきます。

この計画を策定するときのポイントは「医療業務を止めないためにどう動くべきか」という視点を持つことです。医療機関の活動は人命に関わりますし、できるだけ業務がストップしてしまう事態は避けなくてはなりません。

セキュリティに対する教育の実施

サイバー攻撃の被害を受けない、被害を拡大させないためには、職員一人ひとりがセキュリティリスクに対する意識を持って行動することがとても大事です。

サイバー攻撃に対応するチームを組んで、セキュリティレベルの高いシステムを導入したとしても、職員が誤った行動をしていてはウイルスへの感染も防ぐことが難しいです。そこで組織全体でセキュリティについて学ぶ機会を設け、最低限気をつけるべきことを全員に知ってもらいましょう。

例えば「患者情報を個人のパソコンに保存しない」「外出先でフリーWi-Fiを使用しない」「不審なメールに記載されているURLにアクセスしない」「不審な添付ファイルを開かない」といった基礎的な対策は全員が理解して実行するべきです。

高度なサイバー攻撃も存在する一方で、これらの対策により簡単に防げる攻撃もあるのです。

アカウントの管理と監視

安全を確保するには、医療情報システムの利用や管理を行う関係者をリストアップして、そのすべてのアカウントについて適切に管理する必要があります。

それぞれどんな権限を持っているのか、どのようにシステムを操作するのかを把握して、厳重にアカウント管理を行いましょう。

そして、ウイルスに感染すると管理者権限が奪われてしまい正常ではない動きを起こしますので、各種アカウントを監視することも必要です。監視システムが機能していれば異常にもいち早く気付くことができ予防的措置を自動的に始めることもできます。

この観点からは、IDS(不正侵入検知システム)やIPS(不正侵入防御システム)の導入が効果的です。

定期的なバックアップの実行

サイバー攻撃を未然に防ぐことは難しいと考えられています。そのため攻撃を受けることも想定して、システムやデータのバックアップを取るようにしましょう。

バックアップが取れていることで、被害を受けた後も最低限の業務は継続できるようになりますし、最低限必要な情報についてもすばやく復旧できるようになります。

そこで対象とするシステムの範囲やデータの期間を定めて、一定期間おきにバックアップを実行しましょう。できれば毎営業日に実施すべきであり、より厳重に守りを固めるには何層にもバックアップを取ること、そして暗号化によりデータ変更ができないようにしておくべきです。

また、バックアップに対してはサポートをしてくれる事業者に依頼をするか、バックアップ機能の充実した医療システムを利用すると良いでしょう。

セキュリティレベルの高いシステムの利用

導入する医療システムの選定にも留意しましょう。例えば電子カルテシステムの普及も進んでいますが、利便性だけに着目するのではなく、セキュリティ機能もチェックしたうえでサービスを選ぶべきです。

例えば「ネットワーク上の通信を制御してウイルスへの感染を防ぐ機能」「ウイルスへの感染を感知して駆除を行う機能」「アカウントごとのパスワード設定機能」「外部メディアへのバックアップ機能」など、万が一に備えられた機能があると安心して利用できます。

また、利便性でいうとクラウド型が優れていますが、オンプレミス型の性質も両方取り入れたハイブリッド型なら、もしもの際にも医療サービスを継続することができます。このようにシステムが提供される形態にも着目してみると良いでしょう。

サイバー攻撃を受けてしまった場合の対処法

サイバー攻撃を受けてしまったときは、被害拡大を防ぐために迅速にアクションを起こすことが大事です。あらかじめBCP(事業継続計画)を策定しておき、その計画に沿った運用を行います。

被害拡大を防ぐためのシステム停止やネットワークの隔離。そして被害状況の確認を進めたうえでバックアップデータを使った復旧作業も進め、業務が止まっている期間を少しでも短くします。

また、ランサムウェア攻撃を受けたとしても、金銭の支払いに応じないよう注意しましょう。金銭を支払うことで確実にデータが復旧されるとは限りません。さらに追加で身代金を要求されることも考えられます。そこで警察へ速やかに報告しましょう。

クラウド活用型電子カルテのご相談は「ウィーメックス」に

もし「電子カルテシステムを導入したいけど、セキュリティ面に不安がある」と悩んでいるのなら、ウィーメックスが提供するクラウド活用型電子カルテ「Medicom」の導入を一度ご検討いただければと思います。

「Medicom」は従来のオンプレミス型にクラウドの技術も活用した電子カルテで、院内でも院外でもカルテ入力ができる便利なシステムです。クラウド型の利点を取り入れていますので、訪問診療でも便利な機能を使うことができます。

そしてサイバー攻撃への備えとして不正アクセスの防止やウイルス予防・駆除機能、バックアップ機能も搭載されていますので、安心して利用ができるでしょう。

まとめ

病院・医療機関は重要な情報を取り扱うことが多く、サイバー攻撃の標的にされてしまうこともあります。特にランサムウェア攻撃を受けるリスクが高いため、実際に被害を受ける前段階で予防策を打っておくことが望ましいです。

また、利用する医療システムのセキュリティ機能に着目することも大事です。電子カルテの導入でも「不正アクセスを防ぐ機能はあるか」「バックアップはできるのか」といった点をチェックし、安心して利用できるサービスを選ぶようにしましょう。